Maatwerk technologie voor industriële apparatuur

De ontwikkeling van industriële apparatuur en installaties is een intensief proces. Integratie van nieuwe technologieën is cruciaal voor uw afnemers, maar uw time-to-market mag niet in gevaar komen. Technolution Perform ondersteunt u met hoogwaardige oplossingen voor het optimaliseren van de efficiency, effectiviteit en continuïteit van uw producten. Zo kunt u zich blijven richten op de totale ontwikkeling van de machine en voldoet uw apparatuur met innovatieve technologie aan de hoge verwachtingen van uw afnemers.

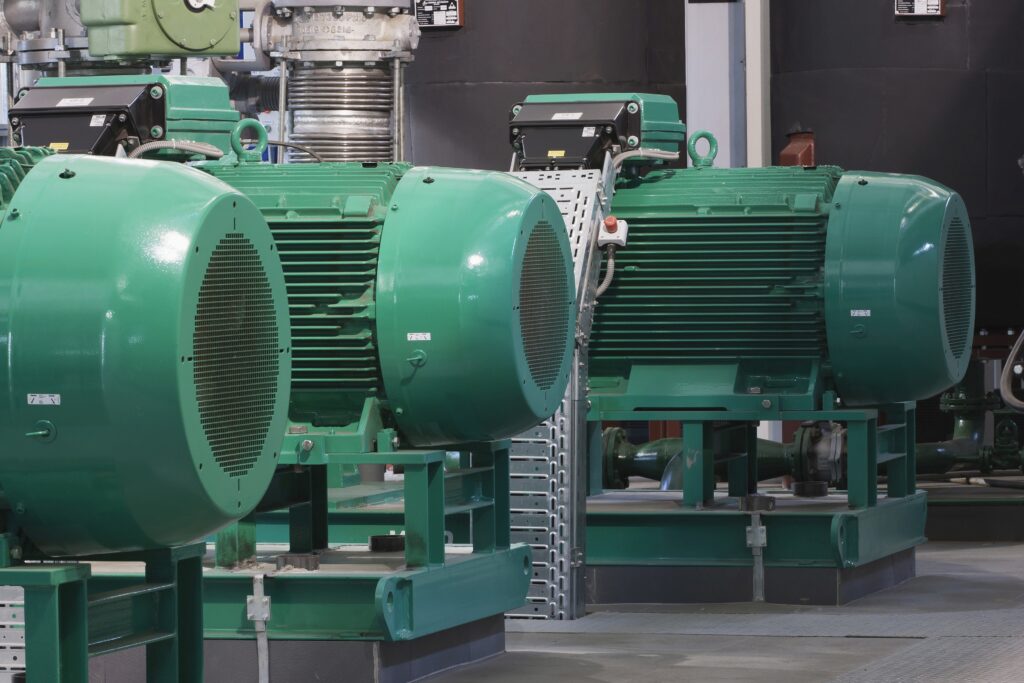

Nieuwe en bestaande industriële apparatuur

Met nieuwe functionaliteiten gebaseerd op geavanceerde technologieën kunt u toegevoegde waarde creëren voor uw afnemers. Bijvoorbeeld met Artificial Intelligence voor nieuwe visuele functies. Of met draadloze communicatie met sensoren en actuatoren, of online inzicht in de productiviteit en onderhoudstoestand. Wij ontwikkelen hoogwaardige technologie die een verrijking vormt voor uw producten. Zowel voor apparatuur die u volledig nieuw ontwikkelt, als voor de opwaardering van bestaande apparatuur.

Multidisciplinair maatwerk

Aan de hand van uw eisen en wensen denken wij actief met u mee om uw product maximaal onderscheidend te maken. Daarbij werken we vanuit meerdere disciplines, zoals software, elektronica, robotica en vision. En samen met u kijken we over de grenzen van onze oplossingen heen, naar andere disciplines in machinebouw en de beste manieren om oplossingen daarbij te laten aansluiten. We zijn gespecialiseerd in de verbinding tussen Operational Technology en IT met behulp van edge computing, systeemintegratie en security. Eén ding weet u zeker: bij Technolution Perform krijgt u altijd een passende oplossing, optimaal afgestemd op uw behoeften en de behoeften van uw afnemers.